怎么有效防止线上服务器黑客攻击?ssh扫描注入攻击

前几天买了一个海外服务器,才三天就被热情海外朋友扫描了五千多次,出身啊!!!

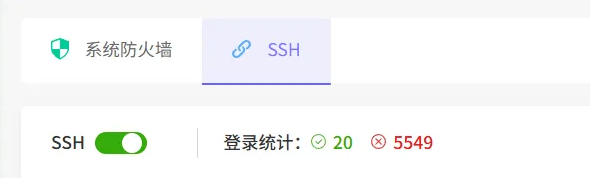

有图为真相,上面是我的小皮面板ssh管理登录统计,失败全是扫描尝试注入脚本登录的。

小皮面板真是独立开发者运维福音,想要了解小皮面板和安装可以看我之前文章:

AI时代,一人公司如何把服务器运维从1天压到10分钟?

作为一个独立开发者来说,如果你想要稳定向广大互联网输出服务,那么你必不可少和服务器运维安全打交道,尤其是ssh,防止漏洞扫描,真实线上服务器无时无刻都有着渗透扫描,黑客们开着脚本或者其他系统,自动化扫描所有IP的机器开放端口,然后检测信息渗透扫描,自动化脚本注入。

ssh是最常见场景和最重要场景,如果真的有人通过暴力破解登录你服务器终端,基本上可以重装了,所以这期分享一期如何做ssh安全防护。

操作步骤

下面安全等级逐步升高,操作也很繁琐,当然你用小皮面板就很方便,点几下就搞定了。这里只演示小皮面板运维操作,实际上命令文件修改太长了,就不浪费大家时间了。

lv1-强密码

首先所有账号,一定要是八位的强密码,包含大小写字母数字特殊符号。

强密码我相信大家应该都有都理解,并且能做到的。

我相信大数据,能看到这篇文章朋友是不会起那种123456弱密码,设置这种密码,特别是root这种默认账号的为123456密码的,基本上一上线就被直接拿下了,一天被入侵八次都不止,建议直接重装,你的服务器已经不是以前那个干净的服务器了(PS:鬼知道里面有放什么病毒和后门,当然你要是能排查出来,算你厉害)

lv2-限制仅密钥登录

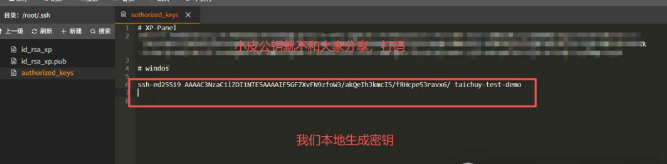

上面重点都给你们圈出来,这样都看不懂没关系,看我下面实操。

首先在你登录机器人生成公钥:

我的是Windows举例,生成密钥命令:

ssh-keygen -t ed25519 -C "taichuy-test-demo"

命令演示:E:\evn\ssh\test>ssh-keygen -t ed25519 -C "taichuy-test-demo"Generating public/private ed25519 key pair.Enter file in which to save the key (C:\Users\user/.ssh/id_ed25519): .\id_ed25519Enter passphrase (empty for no passphrase):Enter same passphrase again:Your identification has been saved in .\id_ed25519Your public key has been saved in .\id_ed25519.pubThe key fingerprint is:SHA256:X9O+VlnEei6dPUNUxshhnbJyCq0QdtbXYU2hTclavso taichuy-test-demoThe key's randomart image is:+--[ED25519 256]--+| . .=%@|| o o . +BO*|| . + . ..B+ || . . o =.oo|| S o * o+*|| o o o.*=|| . . ooo|| E.. || .. |+----[SHA256]-----+E:\evn\ssh\test>

命令解析

ssh-keygen-ted25519-C"taichuy-test-demo"ssh-keygen: SSH密钥生成工具

-t ed25519: 指定使用Ed25519算法(目前最推荐的安全算法之一)

-C "taichuy-test-demo": 添加注释,通常是邮箱或标识用途

交互过程

1. 保存位置

Enter file in which to save the key (C:\Users\Lw/.ssh/id_ed25519): .\id_ed25519

默认路径:C:\Users\Lw/.ssh/id_ed25519

您选择了当前目录:.\id_ed25519(Windows路径)

2. 设置密码短语

Enter passphrase (empty for no passphrase): [直接回车]

Enter same passphrase again: [直接回车]

您选择了不设置密码短语(直接回车)

⚠️ 安全提示:生产环境建议设置密码短语增加安全性

生成结果

生成的文件:

私钥:id_ed25519- 需要绝对保密,不要分享

公钥:id_ed25519.pub- 可以分享,用于配置到SSH服务器

关键信息:

指纹:SHA256:X9O+VlnEei6dPUNUxshhnbJyCq0QdtbXYU2hTclavso

注释:taichuy-test-demo

算法:ED25519(256位)

然后你就当前文件目录下就可以看到两个文件私钥和公钥:

将id_ed25519.pub的内容用记事本打开复制小皮公钥中‘’

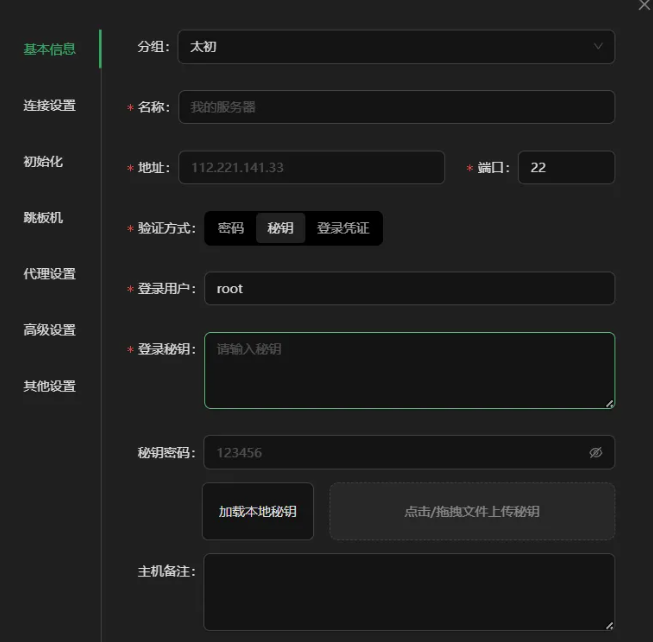

然后你就可以在本地ssh工具使用私钥登录

这是我本人使用工具,大家可以自己去找自己工具放上私钥

私钥登录成功之后,你就可以下拉选择仅密钥登录就好了。

注意:小皮更改为登录设置之后,ssh会关闭,你要重新开起来,操作也很方便:

点这里就好了。

lv3-更改ssh端口为其他

密钥登录理论上来说很难被攻击了,因为当前算力条件下,很难暴力破解,但是你如果想要彻底避免被扫描风险和烦恼。

ssh每一次验证都是需要消耗服务器资源去匹配是否正确,但是如果巨大对于服务器资源来说,依旧是消耗一种损耗。所以个人建议修改ssh默认服务端口例如:

修改端口保存之后,一样需要重启ssh,并且你要在防火墙中开启对应端口访问。

之前默认22端口记得也关闭了哦

修改默认端口之后,你就发现,海阔天空,热情朋友找不到你家门在哪里,再也不会随便敲门,你可以安心睡觉了。

本文内容仅供参考,不构成任何专业建议。使用本文提供的信息时,请自行判断并承担相应风险。